流量反作弊(7)Salt Security-What‘s the of use-cases Salt Surity?

What‘s the of use-cases Salt Security?

一、发现所有API(Discover all APIs)

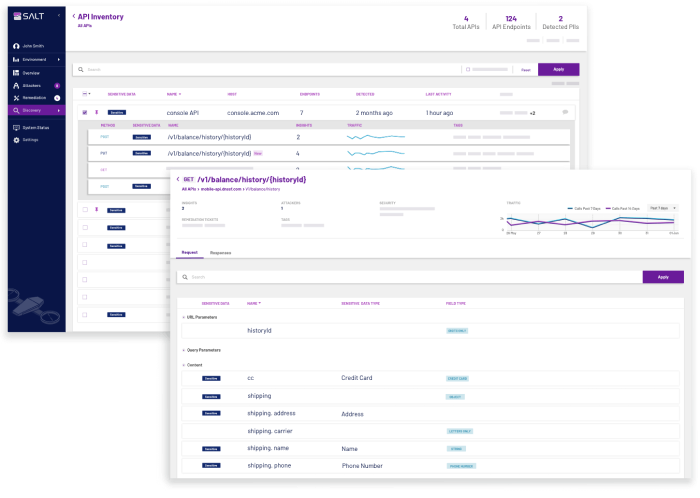

Salt能够自动、持续地发现所有API,捕获有关它们的详细信息,以帮助您消除盲点,评估风险,并在环境不断发展和变化时保护API。

1.1 实现全面可视性

自动、连续地发现所有内部、外部和第三方API,包括参数、参数函数和暴露的敏感数据等详细信息,以帮助您了解攻击面并评估风险。Salt平台部署在任何应用程序环境中,无需内联或需要代理即可捕获API流量。API不在您的网关中或记录在OpenAPI规范(又名Swagger)中?没问题,我们会全部找到的。

1.2 查找影子和僵尸API

Salt客户发现的API比他们文档中提到的要多40%到800%。这些未知或影子API对组织来说是一个重大风险,因为它们经常暴露PII或其他敏感数据。僵尸API——该组织认为已被禁用的不推荐使用的API——带来了另一种风险。上传您的文档文件以与Salt的库存进行比较,并下载我们的完整列表以增强您的文档。

1.3 维护最新的API库存

在当今的敏捷和DevOps世界中,API一直在变化,开发人员往往没有及时更新文档。利用Salt平台的连续发现功能,使您的API库存保持最新和准确,尽管这些经常更改。接收新的和更改的API的警报,以便您可以验证从开发/测试到生产的所有API是否符合组织的安全标准。

二、防止敏感数据泄露(Prevent Sensitive Data Exposure)

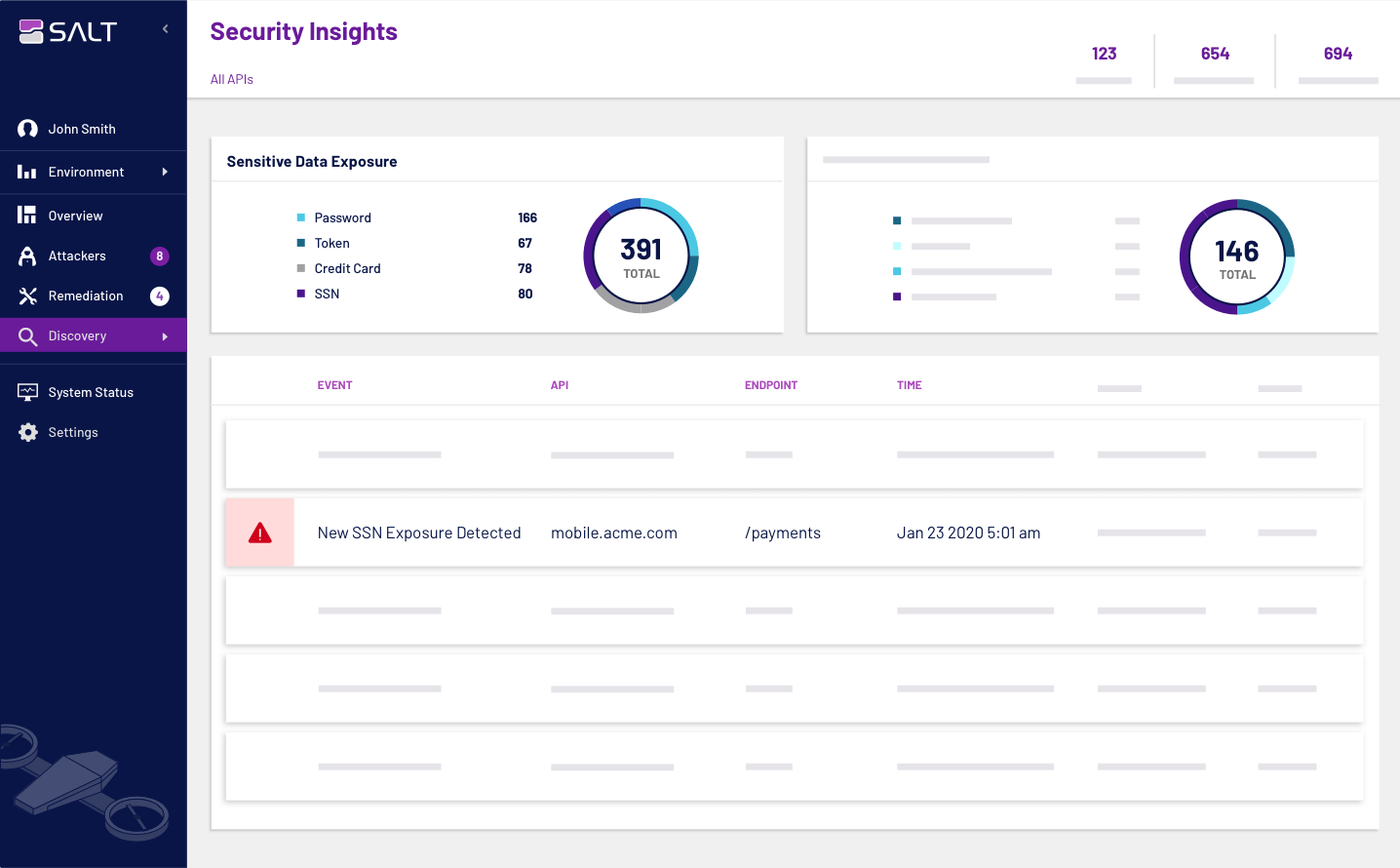

Salt详细说明了所有API中暴露的敏感数据的每个实例,以降低风险。

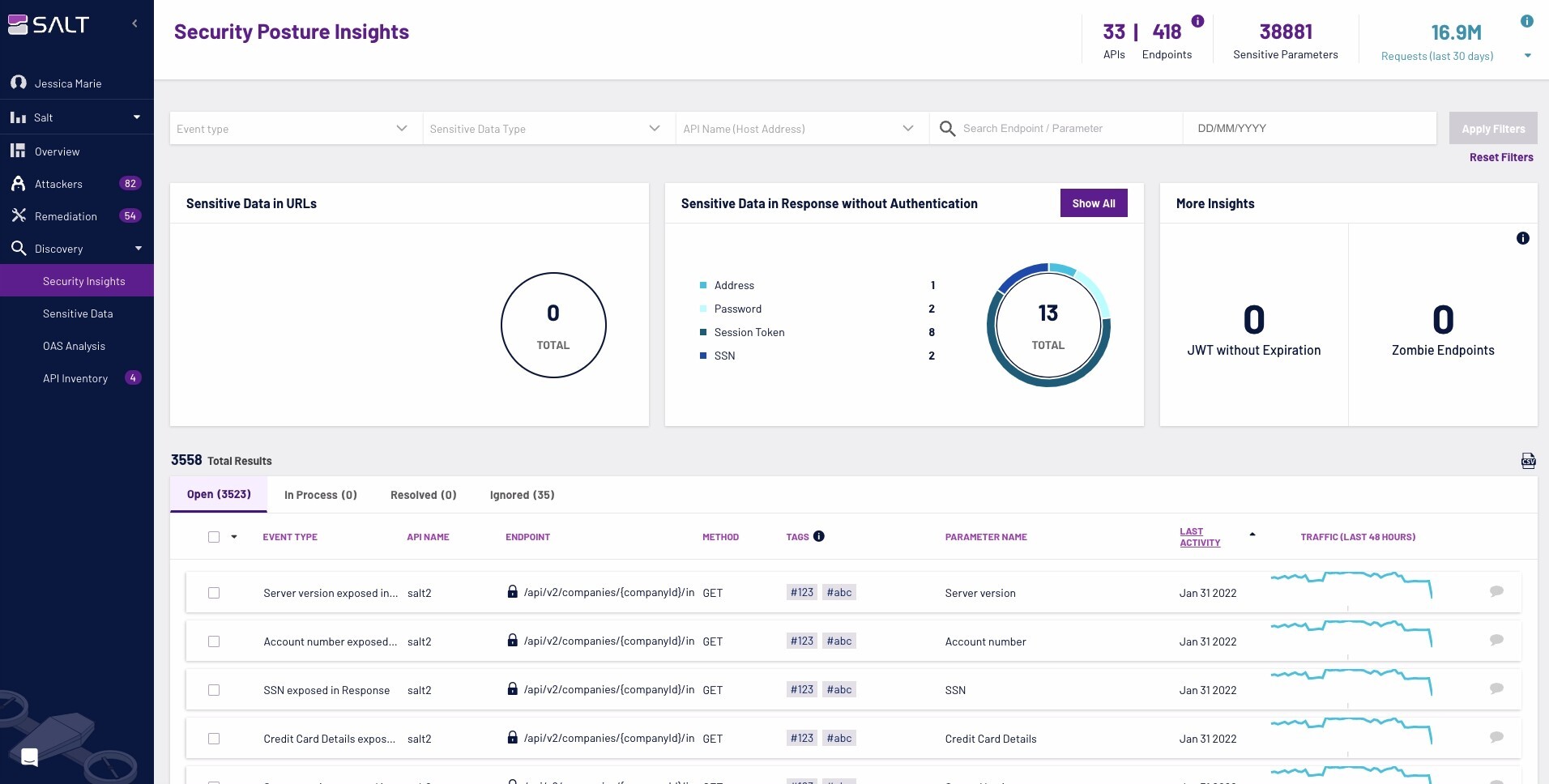

2.1 详细暴露的敏感数据

Salt平台广泛的发现功能记录了发送或使用PII和其他敏感数据的每个端点。该平台表征了每种数据类型,如社会安全号码、IBAN或账户ID,标记敏感信息,并为您提供一个完整的目录,可用于确定任何潜在风险,并作为合规审计的一部分。

PII,国内隐私保护相关学习

2.2 发现常见和专有的敏感数据

敏感数据包括令牌和信息,如持卡人数据、客户专有网络信息(CPNI)、受保护健康信息(PHI)和个人身份信息(PII)。您还可以自定义Salt平台,以识别特定于您的公司或行业的敏感数据。

2.3 识别敏感数据暴露的变化

Salt平台会自动更新您的敏感数据暴露详细信息,使您能够在API更改时识别新的暴露点。您将收到暴露的敏感数据的新实例的警报,以便评估风险并与开发团队合作以减少暴露。

三、阻止 API 攻击

Salt 使用云规模大数据和获得专利的人工智能 (AI) 来并行分析和关联数百万用户的活动,以便及早识别和阻止攻击。

- See all API traffic and maintain a baseline

查看所有 API 流量并维护基线

Salt使用大数据和专利人工智能来分析所有API流量,并为您独特的API建立详细的合法行为基线。该平台在每个实体或API的100多个典型行为属性上维护状态,包括参数输入的一致性、访问频率、响应量、敏感数据量、数据类型和响应代码等属性。在API发生变化时,Salt平台将调整基线,避免误报,同时在快速变化的环境中保护您——无需人工干预。

- Identify malicious activity, even “low and slow” attacks

Salt平台关联所有用户活动,因此恶意行为可以在攻击者的侦察阶段早期被识别。通过分析所有API活动,Salt具备揭示攻击者微妙迹象、区分“不同”的行为和“恶意”的行为,并在攻击者成功之前阻止攻击者所需的上下文。

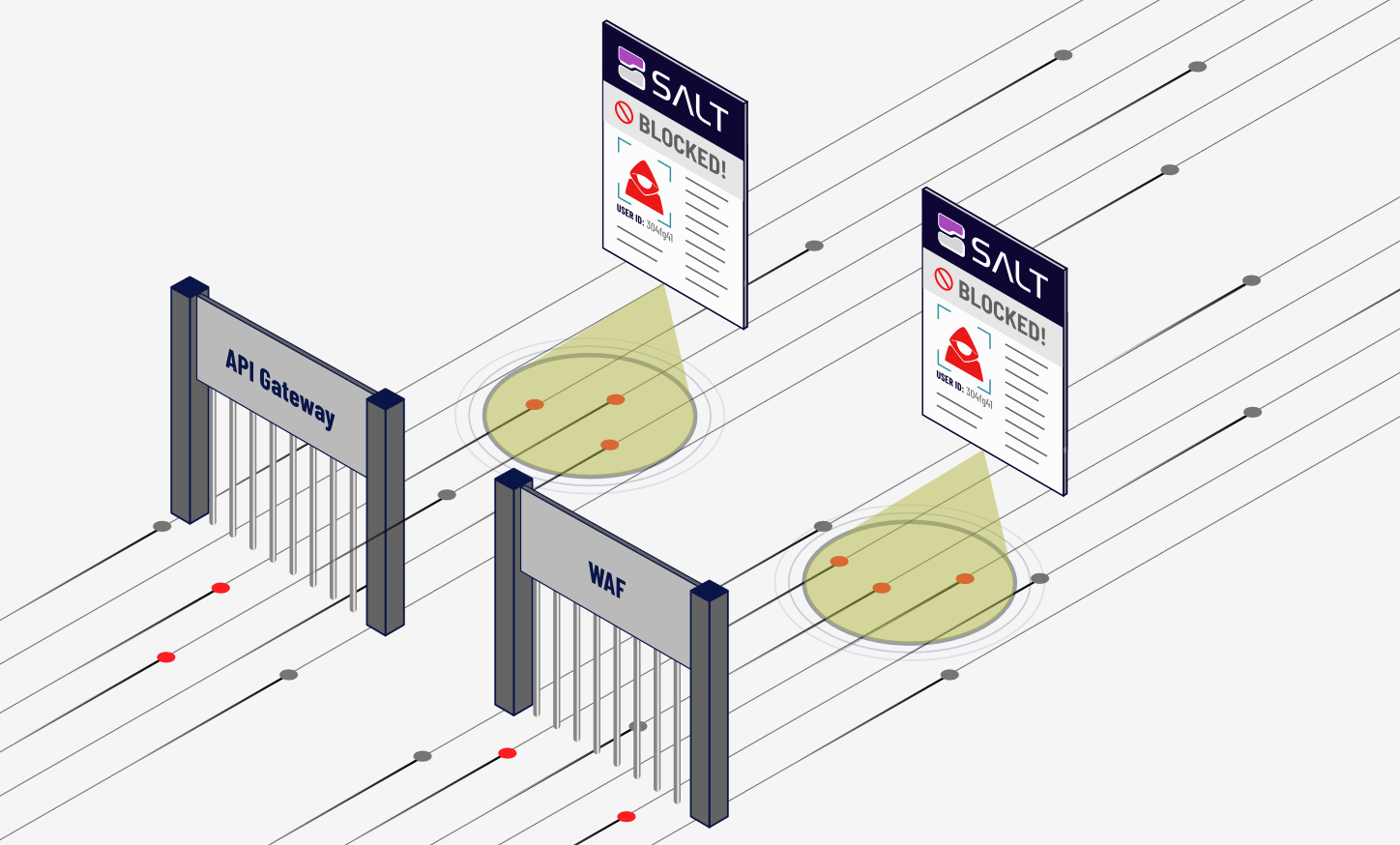

- Protect against top API threats

Salt可以识别并阻止web应用程序防火墙(WAF)和API网关错过的攻击。这些基于代理的工具无法看到API活动的完整上下文,也无法将不同的事务关联回一个公共实体。在很短的学习时间内,Salt平台为您独特的API创建了行为基准,并保护您的API免受攻击,包括OWASP API安全Top 10中概述的威胁。

GET:OWASP API Top 10 来衡量当前的防御能力状态

- Stop attackers before they succeed

Salt捕获完整的攻击时间线,将其显示在我们的仪表板中,并将信息发送到您的SIEM,供事件响应团队进行分析。您也可以选择让Salt平台自动阻止攻击。Salt利用与内联工具(如API网关和防火墙)的集成,在攻击者成功之前阻止他们。

GET: 告警信息管理SIEM?

四、防止账户接管、数据泄露

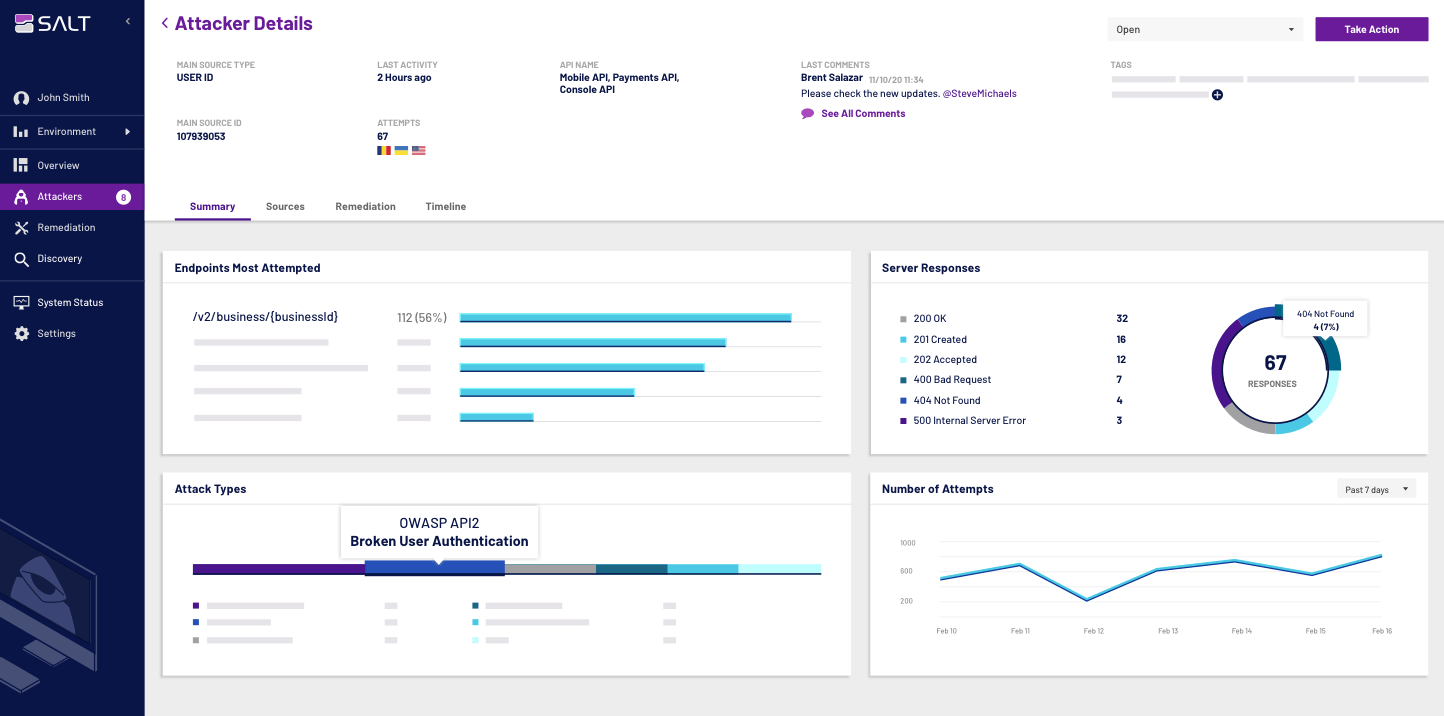

Salt可以检测到不良行为者试图获得未经授权的账户访问权限的微妙操作,因此我们可以阻止攻击者窃取公司和客户数据。

4.1 基准典型数据访问行为

Salt平台创建了一个典型行为的基线,并识别任何偏离基线的活动。我们的平台可以检测偏差,例如数据的异常移动以及试图操作令牌、用户ID或API参数。这些攻击通常来自经过身份验证的用户,因此仅仅依靠访问控制来停止exfiltering并不能保证您的数据安全。

4.2 定点攻击者

通过分析所有API活动,Salt平台编译了区分“不同”和“恶意”活动所需的上下文。例如,如果API发生变化,所有用户的行为都会发生变化,但只有攻击者才能显示不同的使用模式。Salt平台将给定实体的所有活动关联起来,因此可以查明试图窃取您的数据的攻击者并阻止他们,或向您的安全团队发送警报。

4.3 防止ATO或未经授权访问数据

因为Salt平台了解每个实体和API端点的典型行为,所以它会立即检测偏差,例如操作API端点或传输更多数据的位置。您可以将平台配置为自动阻止此类活动,或向事件响应团队发送带有完整攻击时间表的警报,以分析活动并阻止ATO(账户劫持)或数据提取。

五、“左移”,具有主动API安全性(“Shift left" with proactive API security)

Salt支持在构建阶段针对您的API进行API测试和扫描,并结合在运行时学到的修正见解,为开发人员提供强化其API所需的见解。

5.1 API设计分析

在测试/开发环境中,Salt平台允许您加载OAS或Swagger文件,并提供对任何安全漏洞的完整分析,例如缺少API端点、缺少参数、与参数定义的差异以及其他有价值的见解。

5.2 上下文API安全测试

Salt Security平台在预生产、开发和运行时环境中提供了强大的攻击模拟。这些模拟有助于组织在生命周期的早期发现安全漏洞和业务逻辑缺陷,与CI/CD系统的集成意味着开发人员可以在发布或修改API之前解决安全漏洞。Salt裁缝攻击客户在这些环境中学习到的API。

CI/CD系统是一种软件开发流程,通过自动化测试、构建和部署,使软件开发团队能够更快地交付新功能和修复程序错误。

5.3 API漂移分析

Salt平台可以帮助您在暂存/测试环境中针对API运行测试流量。然后,它将这些结果与您的OAS/Swagger文件进行比较,并显示您的文档和实时API流量的分歧。您可以自动导出Salt平台库存的API详细信息,以便轻松保持API文档的最新和准确。

5.4 在运行时学到的补救见解

通过在运行时捕获攻击者活动并与开发人员共享,Salt平台暴露了正在使用的黑客侦察策略,并提供了开发人员可以用来填补安全漏洞的详细补救见解。这些见解增加了开发人员的教育,使他们能够在未来不断提高构建的API的安全性。团队可以直接从Salt平台发送Jira票证、Slack通知和其他开发者通信。

5.5 用于构建管道的CI/CD集成

Salt提供了内置的集成,因此您可以在构建阶段简化和自动化API漏洞验证。对于Salt确定未达到安全标准的API,您可以选择允许该构建成功,但需要开发人员签署风险声明,或者选择失败构建,在CI/CD系统中直接向开发人员显示所需的修复。Salt发出的工单包括开发团队需要的细节,以便他们可以在发布构建之前解决安全漏洞和风险。

六、加快事件响应(Accelerate Incident Response)

Salt提供了攻击者活动的完整视图,统一呈现在时间轴上,以减少调查时间,帮助团队自信地应对攻击。

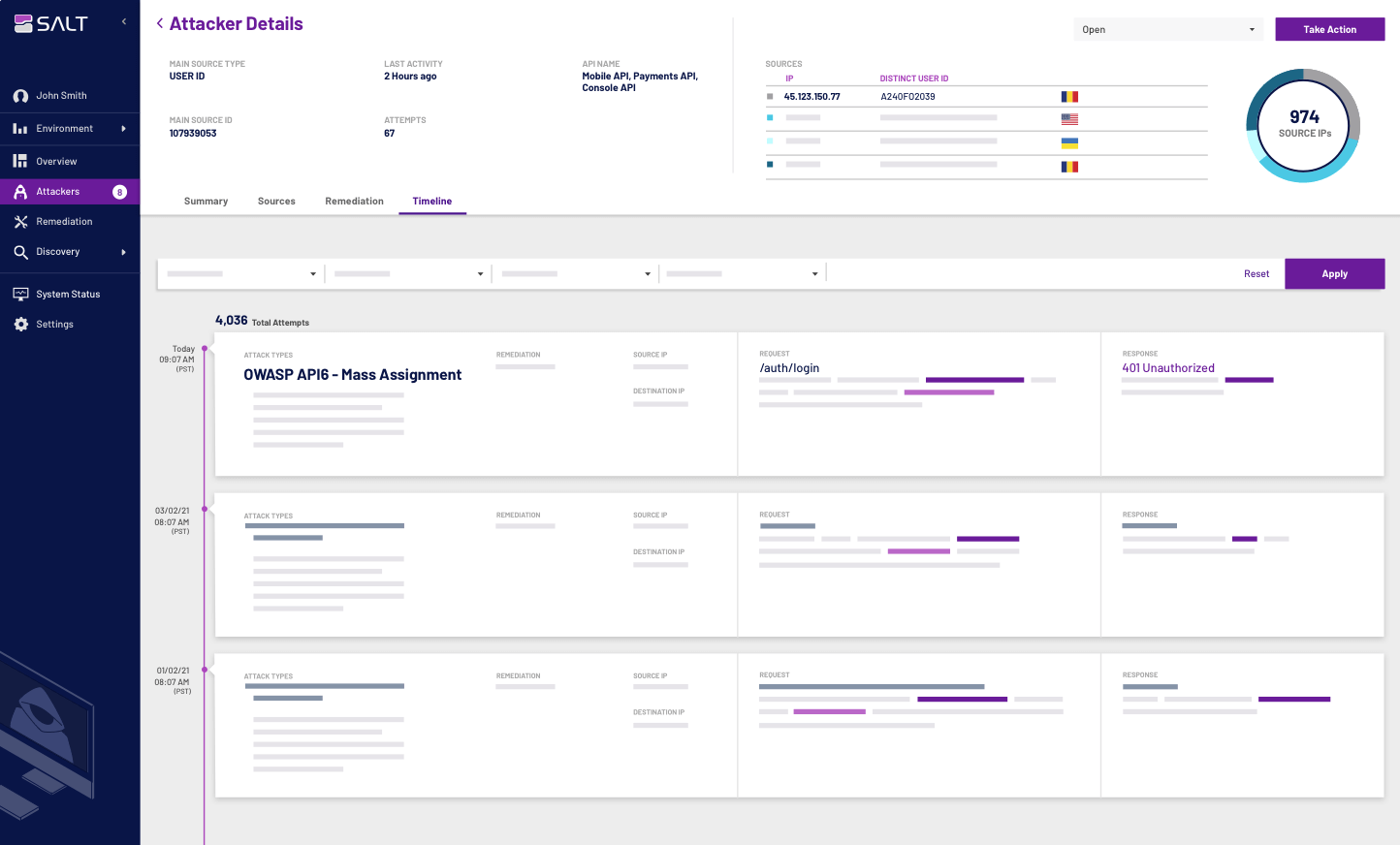

6.1 连接攻击者活动的线索

Salt将同一用户的所有攻击活动相关联到一个攻击时间轴中,为安全团队提供了攻击步骤和顺序的清晰视图。Salt平台能够将分散的活动与单个用户相关联,并识别攻击者使用不同的ID、IP地址和设备来传播攻击的努力。

6.2 减少警报和误报

Salt平台具备大数据和人工智能引擎,同时维护着数百万用户之间典型行为的大规模基线。它可以区分简单的一次性用户错误或API更改与攻击者的模式,避免了误报,使许多安全解决方案无法使用。当恶意活动是罪魁祸首时,Salt平台将活动整合起来,仅针对攻击者发送单个警报,而不是每个攻击者活动都发送一个警报,使安全团队能够快速简单地了解情况并采取行动或利用Salt的自动阻止。

6.3 阻止攻击者而不阻止合法流量

Salt平台为每个用户建立和保留上下文,以区分攻击者。它将攻击者的所有活动相关联并编译成一个时间轴视图展示数据。然后,安全团队可以放心地采取行动并阻止攻击者,而不必担心破坏合法流量。

与现有工具和工作流集成

Salt与您已经使用的工具和工作流配合使用,因此您可以在不引入复杂性或摩擦的情况下开始保护您的API。有了Salt,您的安全和DevOps团队将:

- 通过向您的SIEM发送警报,包括攻击者活动的完整上下文,自信地应对威胁。

- 手动或自动使用现有实施点(如API网关或web应用程序防火墙(WAF))阻止攻击者。

- 通过Jira、PagerDuty和Slack等工具向DevOps团队发送可操作的见解,有效消除漏洞。

七、提供补救见解(Provide Remediation Insights)

Salt通过在运行时学习的补救见解增强了生产前扫描,以帮助安全和开发团队改进其API的安全状况。

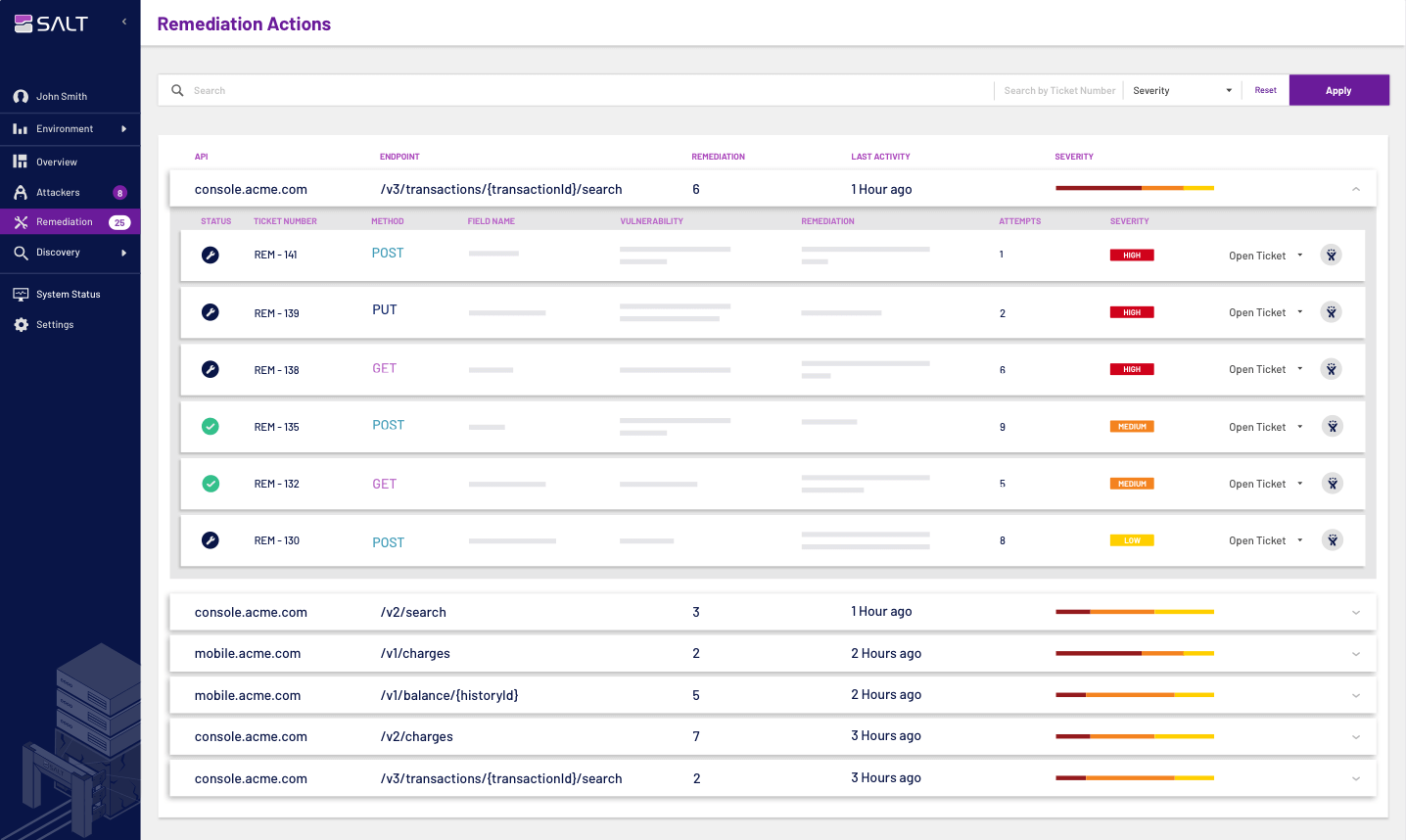

7.1 从攻击者那里学习

Salt平台让您将攻击者变成渗透测试员,并从他们探测API漏洞的活动中获得洞察力。该平台将识别其他方法(如渗透测试、安全测试和扫描)无法发现的高优先级漏洞。

7.2 为开发人员提供洞察力

使用Salt平台,您可以轻松为开发人员提供可以用来加强API的洞察力。Salt提供有潜在漏洞的端点、攻击者尝试利用这些漏洞的方式以及修复建议等详细信息。您可以设置Salt平台将这些洞察力发送给使用现有工作流和工具(如Jira和ServiceNow)的开发团队,以便跟踪漏洞的解决过程。

7.3 关注重要的漏洞

扫描解决方案仅发现已知威胁,并不能评估您组织的独特API。这些解决方案还发现许多理论威胁,使开发团队不知所措,无法优先考虑。使用Salt,您可以立即获得与您的API独特的高优先级漏洞,以便开发团队可以将有限的资源集中在最大的威胁上,以获得最大的影响。

7.4 发布更安全的API

Salt为您的安全和开发团队提供了持续的现实洞察力,这是预生产扫描或测试无法提供的。Salt Insights包括您组织的API如何在生产环境中使用以及如何被滥用的独特上下文。这些具体而相关的洞察力有助于开发人员建立他们的安全意识,并改进开发最佳实践,以最小化未来的API漏洞。

八、简化法规遵从性(Simplify Compliance)

Salt维护所有API的最新、全面和整合的库存,包括详细说明那些暴露敏感数据的API,以帮助您满足法规遵从性要求。

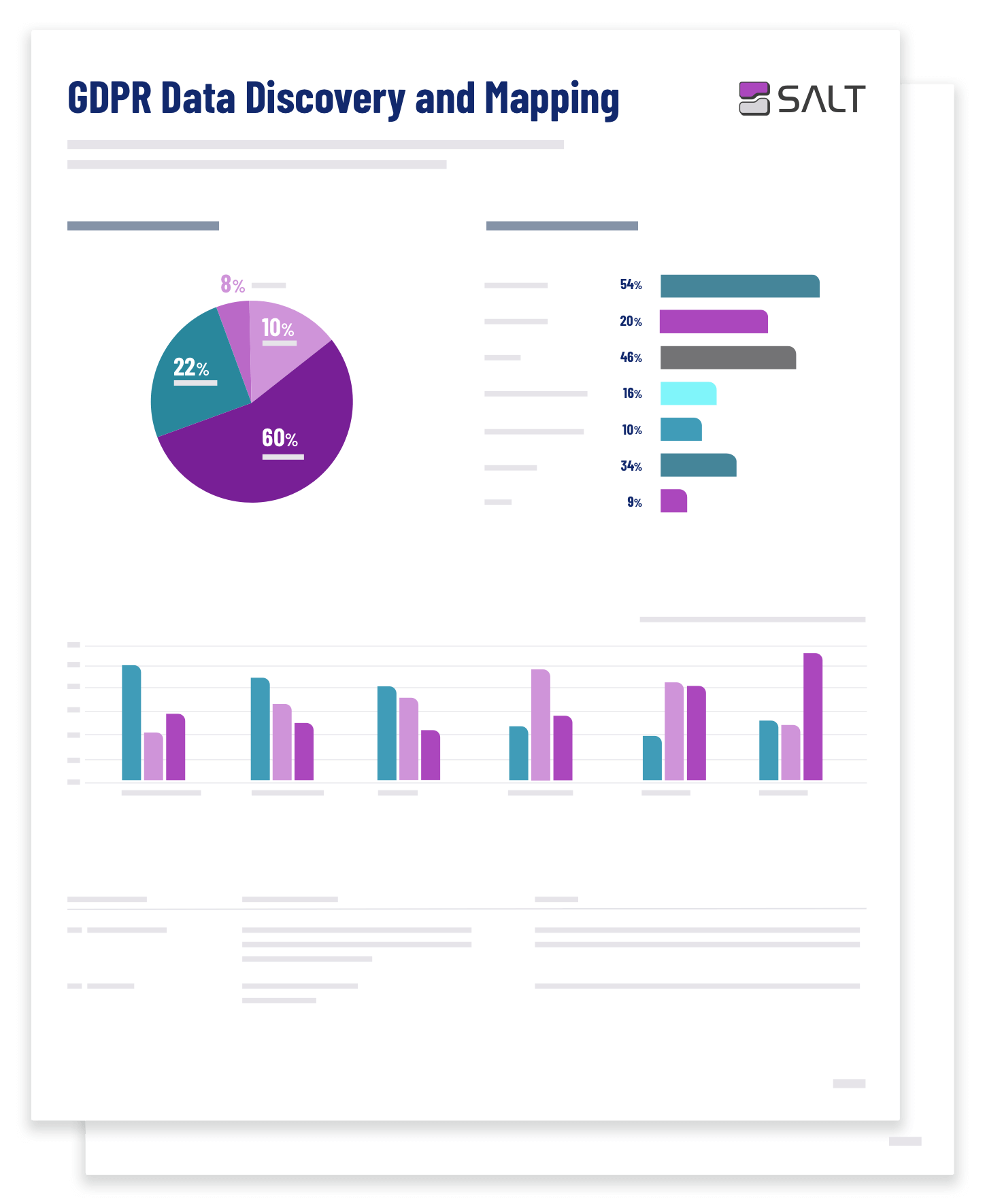

8.1 保持最新的API清单

在快速发展的环境中,API经常变化,因此很难保持最新的清单。Salt平台持续分析所有API,并创建一个全面和综合的清单,即使开发人员进行更改,也可以保持最新。清单包括已知的API、影子API和僵尸API——所有人都认为已经被废弃的旧API。Salt平台还包括审计人员日益要求的精细参数细节。

8.2 报告敏感数据曝露

使用Salt,您可以深入了解每个API,包括敏感数据的曝露位置。使用Salt报告共享或收集敏感数据的确切API端点,以及API如何使用敏感数据的详细信息。

8.3 识别API更改

Salt平台帮助您跟踪更新,因此您知道何时发布新的API或现有API发生更改。深入了解每个API使您能够审计新API端点的添加位置或敏感数据的曝露位置。Salt平台会自动更新这些详细信息,以简化报告。

8.4 满足合规要求

Salt平台为您提供满足PCI DSS、PSD2、HIPAA、CCPA、GDPR、LGPD或其他法规的数据保护、数据隐私和其他要求所需的洞察力。Salt仪表板提供了您所有API的完整视图,您可以导出详细报告,帮助审计员记录您当前的API环境和API共享的敏感数据。

参考文献

- Salt:https://salt.security/use-cases/discover-all-apis?

- https://salt.security/use-cases